آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

مقاله

تکنولوژی های کوانتومی و کمی پیش بینی آینده

ارسال شده توسط tamadonEH در ش., 01/13/2024 - 16:29سلام

تا سال 2030 شاهد برتری کامپیوترهای کوانتومی نسبت به کامپیوترهای معمولی خواهیم بود. با این اتفاق در سه حوزه هوش مصنوعی، داروهای جدید و امنیت سایبری دچار انقلاب خواهیم شد.

از نسل بعدی کوانتوم به عنوان عصر چهارم صنعت یاد شده است. در ادامه پیش بینی های انجام شده توسط علم و فناوری NATO در بازه 2020 تا 2040 رو میارم. (این مطلب بیشتر جنبه آینده پژوهی و همینطور آشنایی با بعضی از قابلیت های کوانتوم رو داره)

روشهای تحقیق و توسعه در سیستم عامل لینوکس

ارسال شده توسط tamadonEH در ش., 08/12/2023 - 01:27چکیده

بسیاری از شرکت ها تحقیق و توسعه را تا حدودی مبهم، شامل عدم قطعیت بالا، با نرخ بازده نامشخص و مدیریت دشوار می دانند. از طرفی دیگر، شرکت هایی که در حوزه تجاری سازی فناوری جدید به شیوه ای سریع و دقیق موفق میشوند مسلماً دستیابی به سهم بازار بیشتر، قیمت های بهتر و طرح غالب را خواهند داشت که تمامی اینها منجر به ایجاد مزیت رقابتی خواهد شد. دیدگاه مدیریت فرآیند تحقیق و توسعه طی سالهای اخیر تغییر کرده و از یک مدل فناوری محور به دیدگاه تعامل محور حرکت کرده است.[2]

در این مقاله به نسل ششم تحقیق و توسعه با تمرکز بر چگونگی توسعه سیستم عامل لینوکس پرداخته خواهد شد. به گزارش استاتیستا[5] لینوکس سومین سیستم عامل پرکاربرد برای کامپیوترهای رومیزی طی ده سال اخیر بوده است. لینوکس بنا به فلسفه «کوچک، زیبا است» پایهریزی شده. اینجا آجرهای کوچک و سادهای دارید که با کنار هم چیدن آنها میتوانید به نهایت پیچیدگی برای بیان دقیق آن چیزی که نیاز دارید، برسید. [1]جالب آنکه این سیستم عامل بر خلاف سیستم عامل شرکت مایکروسافت یا اپل توسط فردی به نام لینوس توروالدز و به عنوان پروژه ای تفریحی خلق شده و توسعه آن نیز توسط جامعۀ متن باز و در قالب نسل ششم تحقیق و توسعه ادامه یافته است . در این مقاله تلاش خواهد شد تا ضمن بررسی روش تحقیق و توسعه سیستم عامل لینوکس به مباحثی نظیر مالکیت فکری و جریان دانشی در آن پرداخته شود.

ارزیابی سیستم فنی-اجتماعی پهپادهای شهری

ارسال شده توسط tamadonEH در ش., 08/12/2023 - 01:03سلام

در این پروژه مقرر است تا ارزیابی سیستم فنی-اجتماعی پهپادهای شهری به عنوان یکی از فناوریهای جدید، پرکاربرد و در حال رشد دنیا صورت پذیرد. شمای کلی پروژه از قرار زیر است:

مطالعه موردی: دیدگاههای مربوط به استراتژیهای انتقال تکنولوژی در شرکتهای کرهای با رویکرد منبع محور و مبتنی بر توانمندی

ارسال شده توسط tamadonEH در پ., 02/02/2023 - 10:35چکیده

انتقال تکنولوژی (یا به اشتراک گذاری) یک روش رایج برای اشتراک گذاری منابع خارجی است. مطالعات زیادی در مورد رابطه تحقیق و توسعه داخلی و انتقال تکنولوژی با توجه به پیشینه نظری و کارایی آن انجام شده است. این تحقیق با بررسی چگونگی ارتباط یک معیار مشخص از عملکرد واقعی شرکت های بزرگ و کوچک (شامل معیارهای افزایش نرخ فروش و نرخ رشد) و از طرفی متغیرهای مربوط به منابع و توانمندی ها و با استفاده از نظریه منبع محور و مدل نوآوری باز توسعه یافته است. رویکرد این تحقیق از این جهت منحصر به فرد است که نمونهای متشکل از مجوزهای مالکیت و متغیرهای همکاری تکنولوژی را بررسی میکند، فرمها را بر اساس صنعت دستهبندی میکند و به این متغیرهای منحصربهفرد به عنوان یک «فرایند» نگاه میکند(نسبت سهام مدیرعامل و افراد مرتبط). داده های مربوط به 361 شرکت بزرگ کره ای از سیستم تجزیه و تحلیل داده ها، بازیابی، و انتقال و جستجوی مالکیت معنوی در سراسر کره جمع آوری شده است. یافتهها نشان میدهد که انسان، تکنولوژی و دارایی های ثابت به طور مستقیم و مثبت با عملکرد مالی مرتبط هستند و توانمندیهای جستجو، جذب و باز بودن به عنوان یک اثر کنترلی دارای رابطه مستقیم با افزایش نسبت فروش شرکت است. برنامه های استراتژیک برای شرکت های انتقال تکنولوژی نیز در این تحقیق گنجانده شده است.

پرکاربردترین زبانهای برنامهنویسی برای هک

ارسال شده توسط tamadonEH در چهارشنبه, 07/05/2017 - 09:33سلام

برای هکینگ به برنامهنویسی احتیاجه؟ چه زبانی رو باید یاد بگیرم؟ از کجا شروع کنم و...

اینها سوالاتیه که معمولا علاقمندان به هکینگ میپرسند. انبوهی از زبانهای برنامهنویسی وجود داره که هرکدومش به یه کاری میاد اما واقعا کدومهاش رو باید یاد گرفت؟!

جوابی که من واسهی این سوال دارم اینه که باید توانایی این رو داشته باشی که قطعه کدهایی که به زبانهای مختلف نوشته شدند رو متوجه بشی و بتونی کامپایلر سرخود باشی!! اما بعضی از زبانها رو باید بیشتر یاد بگیری و بتونی به راحتی کدهای اون رو توسعه بدی و برنامههایی که با این زبانها نوشتهشده رو دستکاری کنی.

در ادامه با استفاده از مقالهی سایت TechNotification به معرفی این زبان ها میپردازم!

البته یادت باشه که ممکنه هکرهای مختلف نظرات مختلفی داشته باشند و هرکدوم با استدلالهای جالب(!!) تو رو متقاعد کنه که مثلا این زبان لازم نیست و اون یکی لازمه...

ولی به نظر من زبانهایی که در ادامه معرفی شدند به درستی انتخاب شدند و مقالهی بسیار خوبی رو داری میخونی

مهارتهای انتزاعی و لمسناپذیر برای هکر شدن

ارسال شده توسط tamadonEH در پ., 04/30/2015 - 13:22سلام

Required Intangible Skills to become a hacker

قبلا مطلبی در وبلاگ داشتم با عنوان:«مهارت های فنی و تخصصی لازم برای هکر شدن» و حالا در این مطلب نگاهی خواهم داشت به مباحث فلسفی و روانشناسی در خصوص هکرهای عزیز.

در نگاه اول ممکن است فکر کنید هکینگ با فلسفه و روانشناسی ارتباطی ندارد اما باور کنید اینطور نیست؛ جدای از مهارتهای فنی، موفقیت هر نوع حمله یا هکی به خصوصیات روانشناسانهی هکر بستگی دارد...

مهارتهای انتزاعی و لمسناپذیر

«تمرکز» کلید موفقیت هر جنبهای از زندگی است؛ روی هدفی که به دنبال کسب آن هستید متمرکز شوید...

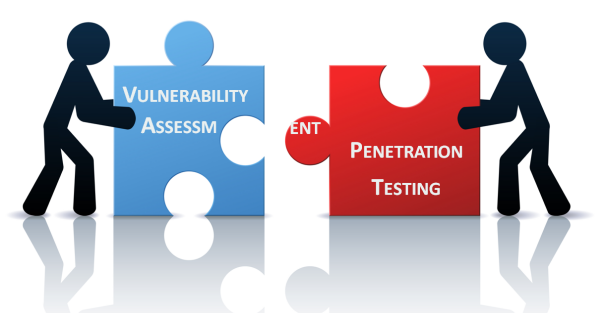

تفاوت «تست نفوذپذیری» و «ارزیابی آسیب پذیری» از منظر کارفرما

ارسال شده توسط tamadonEH در پ., 01/08/2015 - 07:19سلام

When to Get a Penetration Test vs. A Vulnerability Assessment

خیلی از شرکت ها دوست دارند که به عنوان اولین اقدام امنیتی از «تست نفوذ پذیری» یا «penetration testing» استفاده کنند. بعضی ها فقط در حد رویا می مونند و حاضر نیستند پولی واسش خرج کنند. اما وقتی یک شرکت در فضای مجازی بزرگ میشه مجبوره که این کار رو انجام بده. برای همین تست نفوذ از نگاه خیلی ها جالبه و اگر مشتری اون رو داشته باشید به راحتی میشه از اون پول درآورد.

مشکل اینه که در اکثر موارد شرکت ها، پول زیادی رو به خاطر تست نفوذ هدر می دهند و این در حالیه که انواع دیگه ای از اقدمات امنیتی هم وجود داره که اونها ازش غافل اند. این موردی که در این مطلب آوردم می تونه به عنوان بهترین انتخاب برای شما (به عنوان یک شرکت) باشه.

انواع ارزیابی های امنیتی یا Security Assessment

جدای از اینکه خیلی ها فقط اسم «تست نفوذ پذیری» به گوششون خورده و فقط از اون استفاده می کنند، انواع دیگری از ارزیابی های امنیتی هم وجود داره:

مهارت های فنی و تخصصی لازم برای هکر شدن

ارسال شده توسط tamadonEH در چهارشنبه, 11/05/2014 - 07:42سلام

Required Technical Skills to be a Hacker

هکینگ بدون دانش و مهارت های فنی مثل رويایی می ماند که هیچ وقت به حقیقت نمی رسد. اما سوال اصلی اینه که برای هکر شدن به چه نوع از دانش فنی ای احتیاج است. مهارت های انتزاعی و لمس ناپذیر به تنهایی نمی تواند باعث موفقیت شما در فیلد امنیت اطلاعات شود، شما به درک عمیقی از نحوه ی عملکرد تکنولوژی نیاز دارید؛ شما می بایست نحوه ی کار سیستم ها و پردازش هایی را بشناسید که در تولید یک پالس الکتریکی به فرکانس رادیویی، از یک بیت به بایت ها و از سیستم عامل ویندوز به لینوکس وجود دارد. زبان های کامپیوتری مختلفی وجود دارد که لازم است به آن ها دقت کنید اما دنبال کردن یک مسیر راست و درست مهمترین چیزی است که شما را به مقصد می رساند.

ادامه را بخوانید...