آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

آسیب پذیری

نفوذ به سیستمهای لینوکسی با ۲۸ بار فشاردادنِ «Backspace»

ارسال شده توسط tamadonEH در جمعه, 12/18/2015 - 03:00سلام

Hack into a Linux Computer just by pressing 'Backspace' 28 times

Back to 28: Grub2 Authentication 0-Day

این آسیبپذیری برمیگرده به Grub. گراب به زبان ساده همون صفحهایه که موقع بوت شدن سیستم از شما میپرسه که برم توی لینوکس یا برم توی ویندوز؟ و شما هم همیشه میگین برو توی لینوکس...

گراب، یک محیط به نام «Grub rescue shell» داره که قبل از ورود به لینوکس میتونه به تموم کامپیوتر دسترسی پیدا کنه و هکر به وسیلهی اون فایلها رو تغییر بده و حتی روی سیستم بدافزار نصب کنه...

در این روش، اگر زمانی که وارد این محیط میشین، دقیقا و فقط ۲۸ مرتبه دکمهی backspace رو فشار داده و بعد دکمهی Enter رو بزنید؛ دیگه از شما یوزرنیم و پسورد نمیخواد و اجازه میده که دستورات خودتون رو بدون اعتبارسنجی اجرا کنید...

اجرای دستور از راه دور در تمام نسخههای جوملا ۱.۵ تا ۳.۴.۴

ارسال شده توسط tamadonEH در پ., 12/17/2015 - 04:04سلام

Critical 0-day Remote Command Execution Vulnerability in Joomla; CVE-2015-8562

من چارچوب کلی این مطلب رو از وبلاگ sucuri برداشتم و بعضی چیزها رو بهش اضافه کردم اما قبل از خوندنش بدونید که نحوهی اکسپلویت این باگ به صورت عمومی پخش شده و واقعا وحشتناکه! با توجه به گستردگی استفاده از جوملا در ایران به نظرم اتفاقات خیلی بدی قراره بیفته

تیم امنیتی جوملا نسخهی جدیدی از جوملا رو ارائه دادند که یک باگ سطح بالا رو وصله میکنه. این رخنه به هکر اجازه میده تا از راه دور دستورات خودش رو در سایت شما اجرا کنه و تمام نسخههای ۱.۵ تا ۳.۴ نسبت به این قضیه آسیبپذیرند.

این آسیبپذیری بسیار جدیه و به راحتی قابل اکسپلویت کردنه و از اون روی سایتهای زیادی استفاده شده...

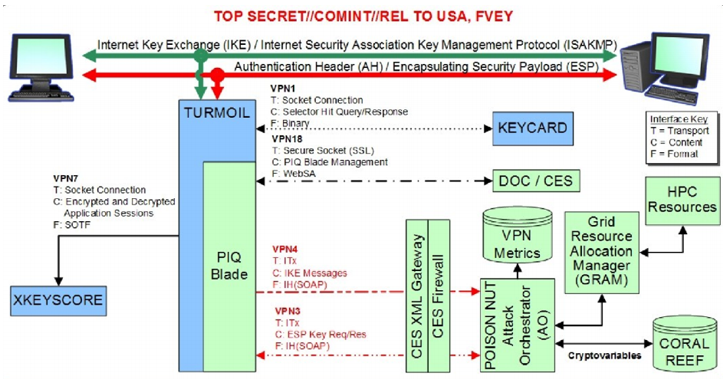

چگونه NSA میتونه تریلیونها اتصال رمزنگاریشده رو بشکنه؟!

ارسال شده توسط tamadonEH در ی., 10/25/2015 - 17:28سلام

How NSA successfully Broke Trillions of Encrypted Connections

اگر محتوای این مطالب واقعیت داشته باشه میشه گفت که فاجعه است.

بله، به نظر میرسه که این راز برملاء شده.

با تشکر از اسنودن و افشاءگریهای اون در سال ۲۰۱۳ این رو فهمیدیم که NSA این قدرت رو داره که اکثر اتصالات رمزنگاری شده رو در فضای اینترنت بشکونه.

اما چیزی که نمیدونستیم این بود که NSA واقعا چجوری اتصالات VPN یا کانالهای SSH یا HTTPS رو میشکونه و از این طریق میتونه به صدها میلیون ایمیل شخصی در سراسر جهان دسترسی پیدا کنه.

اخیرا، الکس هادرمن و نادیا هنینگر در کنفرانس ACM مقالهای رو ارائه دادند که این ارائه تا این لحظه محتملترین تئوریایه که میگه چجوری NSA این کار رو انجام میده.

باگ SQLi در Joomla 3.4.5 + وصلهی آن

ارسال شده توسط tamadonEH در جمعه, 10/23/2015 - 03:10سلام

ایام محرم رو به همه تسلیت میگم...

جوملا امروز به طور رسمی اعلام کرد که نسخهی جدید جوملا ۳٫۴٫۵ قابل دانلود و استفادهاست.

پکیجهای هستهی Joomla 3.4.5 دارای یک آسیبپذیری جدی و بسیار خطرناک بود. این آسیبپذیری از نوع تزریق SQL یا همون SQL Injection بود که در نسخهی جدید اصلاح شده.

این باگ به خودیخود در جوملا وجود داشته و نیاز به نصب و یا فعالسازی هیچ ماژول یا بستهای نیست.

نیاز به توضیح نداره که با SQLi بدون هیچ دسترسی قبلی و از راه دور میشه کنترل تمام سیستم و حتی در برخی موارد سرور رو به دست گرفت.

این آسیبپذیری در آدرس زیر و تابع ()getListQuery وجود داره:

/administrator/components/com_contenthistory/models/history.php (option=com_contenthistory&view=history)

پایان عمر الگوریتم هش SHA-1 به دلیل وجود تصادم

ارسال شده توسط tamadonEH در جمعه, 10/09/2015 - 05:03سلام

Freestart collision for full SHA-1

همونطور که میدونید در بخشی از امضای دیجیتال، چکیده یا همون digest پیام محاسبه و برای این کار از الگوریتمهای هش استفاده میشه.

فرق هشکردن با رمزنگاری اینه که وقتی پیامی رو رمز میکنیم با استفاده از کلید رمزنگاری میتونیم اون پیام رو از حالت رمز خارج کنیم اما وقتی عبارتی رو هش میکنیم نمیشه دیگه اون رو برگردوند. به تعبیر دیگه، الگوریتمهای هش برگشتپذیر نیستند.

روش SHA-1 یکی از این الگوریتمهاست که در سال ۱۹۹۵ توسط NSA طراحیشده و در حال حاضر هم به صورت گستردهای در وب مورد استفاده قرار میگیره.

این الگوریتمها زمانی کارآیی دارند که به ازای هر پیام، مقدار هش منحصر به فردی رو تولید کنند و اگر دو پیام دارای هش یکسانی باشند یعنی الگوریتم داره گند میزنه و هکر میتونه با استفاده از اون، سیستم امضای دیجیتال رو دور بزنه و خیلی کارهای خبیثانه مثل نفوذ به تراکنشهای بانکی رو انجام بده.

آسیبپذیری در WinRar: اجرای دستور از راه دور + ویدئو

ارسال شده توسط tamadonEH در پ., 10/01/2015 - 04:13سلام.

WinRar Expired Notification - OLE Remote Command Execution

بعد از مدتها بالاخره یک باگ خوب به صورت عمومی منتشر شد.

این آسیبپذیری به دلیل نمایش تبلیغات در برنامهی WinRarـه. زمانی که کاربر برنامه رو باز میکنه یک پنچره برای اخطار انقضاء باز میشه و اون رو از آدرس http://www.win-rar.com/notifier بارگذاری میکنه و به کاربر میگه برای اینکه تبلیغات حذف بشن باید برای برنامه پول بده و در واقع اون رو بخره.

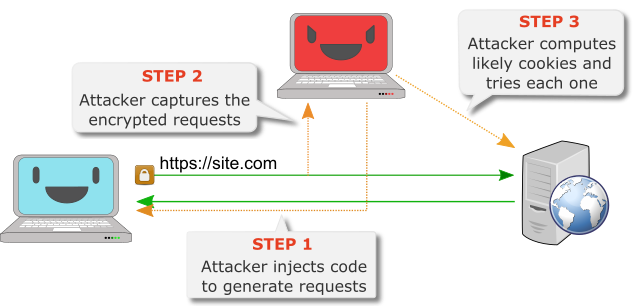

با توجه به http بودن این ارتباط، میتونیم از اون برای حملهی مردی-در-میان Man-In-The-Middle) MITM) استفاده و از راه دور در سیستم قربانی کدهای مخرب رو اجرا کنیم.

رخنه امنیتی UPnP در پروتکلهای SSDP-SOAP-UPnP

ارسال شده توسط tamadonEH در پ., 09/03/2015 - 03:11سلام

Security Flaw in Universal Plug and Play (UPnP)

Unplug. Don't Play.

(Copyright 2012-2013 Rapid7, Inc.)

مقدمه از خودم!

قبل از اینکه شروع به خوندن این مقالهی خیلی طولانی بکنید بگم که من از این روش در چند جا استفاده کردم و جواب هم داده. خیلی حمله رو راحت میکنه. البته من که حمله نکردم. منظورم تست نفوذ بود

چکیده عملکرد:

UPnP یک پروتکل استاندارد است که ارتباط بین کامپیوترها و دستگاههای فعال در شبکه را آسان می کند. این پروتکل به صورت پیشفرض روی میلیون ها سیستم شامل روتر، پرینترها، سرورهای رسانه ای، دوربین های آنلاین، تلویزیون های هوشمند، سیستم های اتوماسیون خانگی و سرورهای ذخیره سازی شبکه فعال است. امکان پشتیبانی از UPnP به صورت پیشفرض روی سیستم عامل مایکروسافت، مک و بسیاری از توسعه های لینوکس فعال است.

پروتکل UPnP از مشکلات امنیتی اساسی رنج می برد که بسیاری از آنها در طی ۱۲ سال گذشته برجسته شده اند. تصدیق هویت موضوعی است که به ندرت توسط کارخانه های سازنده دستگاهها پیاده سازی می شود. مباحث مربوط به امتیازات و دسترسی ها نیز اغلب در شبکه های غیر قابل اعتمادو... رها شده است. در این مقاله تمرکز ما روی دستگاه های شبکه و برنامه هایی است که قابلیت UPnP روی آن فعال است.

مهمترین دغدغه های امنیت شبکه بر اساس مطالعاتHP

ارسال شده توسط tamadonEH در جمعه, 08/28/2015 - 03:27سلام

TippingPoint network security survey reveals top network security concerns

گروه TippingPoint از HP از مطالعات افراد متخصص در خصوص امنیت شبکه و در سطح جهانی پشتیبانی میکند. این پشتیبانی شامل کمک به سازمانهای تحقیقاتی و... میشود. این گزارش مربوط به نمایش ۱۰ مورد از مهمترین و بیشترین تهدیدات امنیت شبکه است.

این تحقیقات، نتایج شگفتانگیز زیر را در بر داشت:

- ۶۹٪ از افرادی که در زمینه IT متخصص اند حداقل یک حملهی ماحیگیری یا phishing را در طول یک هفته تجربه میکنند.

- ۷ مورد از هر ۱۰ حمله در محیط شبکه، از هاستهایی است که به بدافزار آلوده شدهاند. (malware-infected host)

- حدود ۶ مورد از هر ۱۰ حمله به دلیل ارتباطات مخربی است که به وسیلهی سایت ها کنترل و فرمان برقرار می شود. [سایت های کنترل و فرمان یا همان command and control site سایتهایی هستند که هکر دستورات خود را از آن صادر میکند.]

حمله MITM CCS Injection در OpenSSL

ارسال شده توسط tamadonEH در پ., 07/23/2015 - 03:52سلام

OpenSSL MITM CCS injection attack (CVE-2014-0224)

در چند سال گذشته، تعدادی مشکل امنیتی جدی در کتابخانه های مختلف رمزنگاری کشف شدند. اگرچه تعداد کمی از آنها قبل از اینکه به طور عمومی اعلام و پچ امنیتی آنها ارائه شوند، اکسپلوییت شده اند، مشکلات مهم همچون Heartbleed محققان، کاربران و توسعه دهندگان را به هر چه جدیتر پاک نگه داشتن کد این محصولات وا داشتند.

در میان این مشکلات که در نسخه 1.0.1 پروژه OpenSSL رفع شدند، یکی از مهم ترین آنها که صحبت زیادی از آن می شود، یعنی حمله (Man-in-the-middle" (MITM" که توسط CVE-2014-0224 مستندسازی شده است، روی پروتکل های لایه سوکت امن (SSL) و امنیت لایه انتقال (TLS) تاثیر می گذارد.

معرفی روش جدید کرک رمزنگاری RC4 در WPA-TKIP و TLS

ارسال شده توسط tamadonEH در جمعه, 07/17/2015 - 04:22سلام

How to Crack RC4 Encryption in WPA-TKIP and TLS

اخیرا روش جدیدی از کرک RC4 به وجود اومده که هم سریعتر و هم کاربردیتره.

رمزنگار به روش قدیمی RC4 (مخفف Rivest Cipher 4) هنوز هم به عنوان پراستفادهترین روش رمزنگاری در بسیاری از پروتکلهای محبوب مورد استفاده قرار میگیره:

- SSL (Secure Socket Layer)

- TLS (Transport Layer Security)

- WEP (Wired Equivalent Privacy)

- WPA (Wi-Fi Protected Access)

- Microsoft’s RDP (Remote Desktop Protocol)

- BitTorrent

- ...

مشکلات موجود در این الگوریتم که طی چندین سال کشف و بعد هم وصله شده نشاندهندهی اینه که به زودی باید از صفحهی اینترنت (روزگار!) محو بشه. این در حالیه که در حال حاضر ۵۰٪ از کل ترافیک TLSـه موجود، از الگوریتم رمزنگاری RC4 استفاده میکنند.

اوج مشکل از اونجاییه که در روش کرک جدید، هکر در زمانی بسیار کمتر از اون چیزی که قبلا وجود داشت میتونه اطلاعات رمزنگاریشده رو بهدست بیاره.