آخرین پست های بخش آموزشی بلاگ

طراحی وب با پایتون و فریم ورک جنگو

...فصل سوم: آدرس دهی و URLها

فصل چهارم: فرم

فصل پنجم: اعتبارسنجی

بخش ششم: Django ORM

بخش هفتم: Class-Based Views

آموزش هک و امنیت

در حال راه اندازی...

لینوکس

نفوذ به سیستمهای لینوکسی با ۲۸ بار فشاردادنِ «Backspace»

ارسال شده توسط tamadonEH در جمعه, 12/18/2015 - 03:00سلام

Hack into a Linux Computer just by pressing 'Backspace' 28 times

Back to 28: Grub2 Authentication 0-Day

این آسیبپذیری برمیگرده به Grub. گراب به زبان ساده همون صفحهایه که موقع بوت شدن سیستم از شما میپرسه که برم توی لینوکس یا برم توی ویندوز؟ و شما هم همیشه میگین برو توی لینوکس...

گراب، یک محیط به نام «Grub rescue shell» داره که قبل از ورود به لینوکس میتونه به تموم کامپیوتر دسترسی پیدا کنه و هکر به وسیلهی اون فایلها رو تغییر بده و حتی روی سیستم بدافزار نصب کنه...

در این روش، اگر زمانی که وارد این محیط میشین، دقیقا و فقط ۲۸ مرتبه دکمهی backspace رو فشار داده و بعد دکمهی Enter رو بزنید؛ دیگه از شما یوزرنیم و پسورد نمیخواد و اجازه میده که دستورات خودتون رو بدون اعتبارسنجی اجرا کنید...

شبح سرگردان، لینوکس را ترساند- رخنهی GHOST

ارسال شده توسط tamadonEH در چهارشنبه, 01/28/2015 - 13:55سلام

آسیب پذیری «شبح» یا «GHOST» نام رخنه ی جدیدی است که توسط کوالایز و در ۷ بهمن ۱۳۹۳ (۲۷ ژانویه) کشف شد و به این ترتیب به لیست نامهای HeartBleed و Shellshock و POODLE این اسم رو هم باید اضافه کنیم. کلا این چند وقته لینوکس روی شانس نبوده...

این مطلب از دو مقالهی کوالایز و ترندمیکروـه که کار ترجمهی اون توسط یکی از حرفهایترین آدمهای کشورمون به اسم «تمدن» انجام شده. لطفا احترام بگذارید

آسیب پذیری «شبح» یک ضعف جدی در لینوکسه که به خاطر وجود کتابخانه ی glibc به وجود میاد. این رخنه به هکر اجازه میده که از راه دور، کنترل کامل سیستم قربانی رو بدون داشتن هیچ دانش قبلی در خصوص سیستم و اعتبارسنجیهای اون به دست بگیره. این رخنه با نام CVE-2015-0235 شناخته میشه. (این اولین CVE-2015 جدی و باحاله!!)

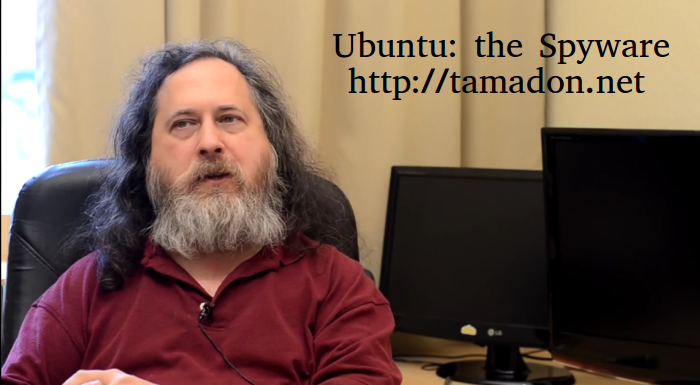

۳ دقیقه با ریچارد استالمن و جاسوسی اوبونتو

ارسال شده توسط tamadonEH در د., 12/29/2014 - 08:13سلام

آرش خوئینی یکی از ویدئوهای ریچارداستالمن رو توییت کرد که استالمن در اون از جاسوسی اوبونتو صحبت می کنه. درسته که ویدئوش کمی قدیمیه اما برای من که دنبال بهونه ای برای نوشتن بودم، خیلی هم خوب بود و قسمت اول اون رو ترجمه کردم.(شرمنده اگر ترجمه اش خوب نشده) حتی اگر این متن رو می خونید باز به نظرم دیدن ویدئو صفای دیگه ای داره! خوب بریم سراغ ریچارد:

باحال ترین آسیب پذیری های امنیتی سال ۲۰۱۴

ارسال شده توسط tamadonEH در ی., 12/21/2014 - 06:14سلام

TOP Security Issues 2014 by tamadonEH

کریسمسشون مبارک! سال ۲۰۱۴ هم تقریبا تموم شد :) امسال سالی بود که واقعا هکرها ترکوندند D:

در این مطلب سعی می کنم، آسیب پذیرهایی که در سال ۲۰۱۴ رخ داده رو به صورت خلاصه عنوان کنم. (دو افشاءسازی اکانت ها رو هم داریم!) ابتدا لیست این آسیب پذیری ها و بعد هم توضیحات:

- HeartBleed: You Broke My Heart :(

- ShellShock: Don't Do this Again

- 5 milion Gmail + 7 milion Dropbox Accounts leaked

- BadUSB Malware Code Released

- SandWorm Team Zero-day impacting all versions of Microsoft Windows

- This POODLE Bites: Exploiting The SSL 3.0 Fallback

- SQL injection on Drupal 7

- 3 Critical RCE vulnerability patches

- Privilege Escalation Exploit by Hurricane Panda

- WinShock: Winter is coming...

آیا قراره باگ Grinch در لینوکس، کریسمس رو خراب کنه؟

ارسال شده توسط tamadonEH در جمعه, 12/19/2014 - 03:15سلام

محققان امنیتی آسیب پذیری جدیدی رو در لینوکس کشف کردند که اسم «Grinch» رو برای اون گذاشتند.

تویتت کردم که کلمه Grinch در انگلیسی به معنی کسی است که گند می زنه به لحظه های خوب بقیه و البته اسم یک شخصیت کارتونی هم هست که گند می زنه به کریسمس بقیه. از آنجایی که این باگ در ۱۶ دسامبر ۲۰۱۴ (۲۵آذر) کشف شد و کمتر از ۱۵ روز تا پایان سال مونده بود این اسم رو برای اون انتخاب کردند؛ چون ممکنه که تعطیلات پایان سال مدیران شبکه رو خراب کنه!

من این مطلب رو از ترندمیکرو گرفتم و البته کمی بهش اضافه کردم و با توجه به ۳ تا مقاله ی دیگه ای که خوندم به نظرم درست و برام جالب اومد. گرینچ به هکر این اجازه رو می ده که روی انواع مختلفی از لینوکس که در آن ها از ابزار polkit برای مشخص کردن سطح دسترسی استفاده می کنه، حمله ی افزایش-دسترسی یا همون privilege escalation رو اجرا کند.

اولین بار حدود یک ماه پیش محققی نام این آسیب پذیری رو PackageKit Privilege Escalation گذاشت.

اما محدوده ی تاثیر گذاری این باگ واقعا محدود و کمه، چون:

وقتی که یونیکس شک زده می شود.

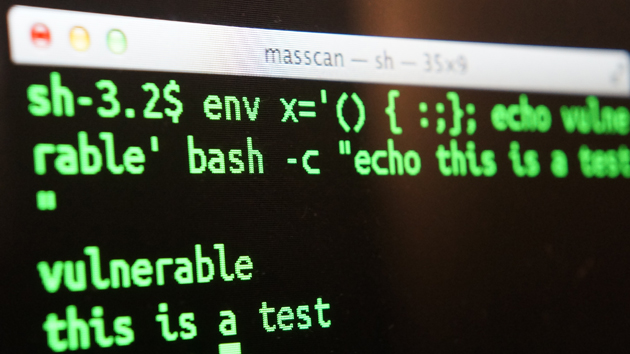

ارسال شده توسط tamadonEH در ش., 09/27/2014 - 21:39همه چیز در مورد CVE-2014-6271 یا ShellShock یا باگ بش

When Unix is shocked (Everything about CVE-2014-6271 or ShellShock or Bash Bug)

سلام

یک مقاله ای در این زمینه برای مرور نوشتم که گفتم خوبه توی وبلاگ خودم هم منتشرش کنم.

امسال، سالیه که کاربران یونیکس و به خصوص لینوکس شک زده شدند. در اوایل سال برنامه ای که قرار بود تامین کننده ی امنیت باشه، خونریزی کرد و الان هم (۲۴ سپتامبر ۲۰۱۴ یعنی ۲ مهر ۱۳۹۳) نسخه ای از Bash که عمر ۲۲ ساله داره دچار یک ضعف امنیتی وحشتناک شده. واو!

باگ Bash که بود و چه کرد؟!

بش یک مفسر است که دستورات کاربر را در محیط های یونیکسی مدیریت می کند. با استفاده از این باگ، هکر می تواند از راه دور، دستوراتی که می خواهد را در سیستم قربانی اجرا کند. اما هکر نیاز به دو دسترسی دارد. دسترسی به شل و دسترسی به متغیرهای محیطی یا Environment Variableها. این دسترسی در موارد زیر ایجاد می شود: